Криптографическая защита функционирование ЛВС в реальном режиме времениСтраница 6

Для выполнения работы по криптографической защите данных будет использоваться программный комплекс, установленный на всех ПК сети, функционирующий в реальном масштабе времени и позволяющий лишь незначительно снижать производительность сети засчёт небольшого избыточного кода функционирующего резидентно. Ключи на «отпирание» закрытой информации находятся на каждом ПК и доступ к ним есть только у пользователей, допущенных до работы на этих ПК.

Протоколы взаимодействия в сети допускают выход всей этой сети в Интернет, однако выход осуществляется исключительно через модем, установленном на сервере и используется в масштабах сети исключительно для передачи e-mail.

Для удовлетворения всем этим требованиям в качестве системы криптографии был выбран программный комплекс WinCrypt, подходящий в использовании как для Windows 9х так и для более поздних версий в том числе и Windows 2000.

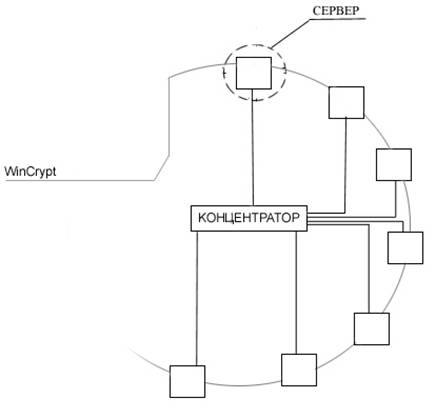

Схема 1. Общая организация использования программного

и аппаратного обеспечения в сети.

Для достижения наиболее высокопроизводительной работы в сети и обеспечения сохранения прав и паролей в сети используется операционная система Windows 2000.

В выполнении своих функциональных задач WinCrypt использует ряд функций, которые будут описаны ниже. Каждая из них даёт возможность провести определённую обработку данных для последующей их передачи в канал связи.

Описание программного продукта.

WinCrypt был разработан в МО ПНИЭИ на базе типовых ПЭВМ для различных масштабов использования.

WinCrypt обеспечивает:

- Шифрование и проверку целостности с использованием имитовставки данных, передаваемых между узлами сети;

- Одностороннюю аутентификацию узлов защищенной сети на основе

имитовставки;

- Управление ключевой системой защищенной сети из одного или нескольких

центров управления.

WinCrypt позволяет защищать не только данные, передаваемые непосредственно по протоколу IP, но и данные, передаваемые по протоколу IPX/SPX, с предварительной инкапсуляцией их в протокол IP в соответствии с рекомендациями RFC-1234.

Любой абонент защищенной сети, подсоединенный к криптографическому комплексу WinCrypt, может обмениваться данными с любым другим абонентом сети, причем шифрование передаваемых данных для абонентов является прозрачным. Кроме того, применение WinCrypt позволяет скрыть трафик между абонентами защищенных локальных сетей. Это определяется тем, что обмен данными в сети происходит между WinCrypt, имеющими собственные сетевые адреса, а адреса абонентов передаются по каналам связи только в зашифрованном виде.

Управление ключами, используемыми в системе, выполняется из WinCrypt. При управлении ключевой системой производятся:

- формирование и распространение по сети справочников соответствия, определяющих, какие именно абоненты ЛВС имеют доступ в виртуальную приватную сеть;

- периодическая (плановая) смена ключей шифрования, используемых в системе;

- оповещение (WinCrypt) о компрометации ключей;

- сбор и хранение информации о всех нештатных событиях в сети, которые возникают при аутентификации узлов, передаче зашифрованной информации, ограничении доступа абонентов ЛВС.

В комплексе WinCrypt используется симметричная ключевая система с использованием парных ключей шифрования.

WinCrypt - высокопроизводительный (100 - 600 Мбит/сек) программно комплекс шифрования трафика IP для линий связи Ethernet, Frame Relay, X.25 и асинхронным линиям (возможно ATM). Так же реализован ряд дополнительных возможностей:

- защиту протокола SNMP;

- управление и конфигурация комплекса по протоколу SNMP из продукта HP OpenView;

- поддержка защищённых протоколов динамической маршрутизации;

- повышенная отказоустойчивость;

- предоставление ЦУКС услуг защищённого DNS (система наименования

доменов).

Существует ещё множество других программных продуктов, позволяющих реализовать криптографическую защиту данных, однако программный комплекс WinCrypt обладает широким спектром функций, и поэтому основной задачей остаётся только выбрать те, которые наиболее полно будут удовлетворять требованиям пользователя или (как в рассматриваемом случае) требованиям «золотой середины» – минимальные потери производительных мощностей при максимально высоком уровне защиты информации.